微软最牛RPC漏洞MS08-067全解决方案

-

2023-06-04 05:03:58

2023-06-04 05:03:58 - 来源:未知

-

在手机上看

在手机上看

扫一扫立即进入手机端

近期微软爆出四年以来最严重的安全漏洞,赛迪网安全频道特邀请安全专家张晓兵撰文,为大家解读此次微软MS08-067漏洞,并针对于此给出了全面的解决方安全案。

第一部分:MS08-067漏洞与趋势分析

2008年10月23日,微软爆出特大安全漏洞,几乎影响所有Windows系统,强烈建议广大用户及时下载安装该漏洞补丁。

成功利用该漏洞的远程攻击者,可能会利用此问题危及基于Microsoft Windows系统的安全,并获取对该系统的控制权。

这是微软近一年半以来首次打破每月定期发布安全公告惯例而紧急发布的更新通告。

该安全漏洞可能允许远程执行代码,如果受影响的系统收到了特制伪造的RPC请求。在Microsoft Windows 2000、Windows XP和Windows Server 2003系统,攻击者可以利用此漏洞无需通过认证运行任意代码。这个漏洞还可能被蠕虫利用,此安全漏洞可以通过恶意构造的网络包直接发起攻击,并且攻击者可以获取完整权限,因此该漏洞很可能会被用于制作蠕虫以进行大规模的攻击。

受影响的操作系统如下:

Windows XP Professional x64 Edition

Microsoft Windows 2000 Service Pack 4

Windows XP Service Pack 2

Windows XP Service Pack 3

Windows XP Professional x64 Edition

Windows XP Professional x64 Edition Service Pack 2

Windows Server 2003 Service Pack 1

Windows Server 2003 Service Pack 2

Windows Server 2003 x64 Edition

Windows Server 2003 x64 Edition Service Pack 2

Windows Server 2003 SP1(用于基于 Itanium 的系统)

Windows Server 2003 SP2(用于基于 Itanium 的系统)

Windows Vista 和 Windows Vista Service Pack 1

Windows Vista x64 Edition 和 Windows Vista x64 Edition Service Pack 1

Windows Server 2008(用于 32 位系统)

Windows Server 2008(用于基于 x64 的系统)

Windows Server 2008(用于基于 Itanium 的系统)

Windows 7 Beta(用于 32 位系统)

Windows 7 Beta x64 Edition

Windows 7 Beta(用于基于 Itanium 的系统)

得到此消息后,安天网络安全研究与应急处理中心(Antiy CERT)进行了紧急的研究,并制定了相应的解决方案。根据应急处理有关条例中“遭遇到能远程主动发起针对主流桌面操作系统的默认开放端口的扫描,并能对有漏洞直接获得系统权限“和“漏洞可以被利用用以作为蠕虫的主动传播机制“两个标准,安天将本次应急响应级别直接定级为最高级别A级。这是安天最近1年来的首次A级预警,并已向有关部门和自身用户进行了通报。

此外,在微软发布补丁之前相关攻击已经被少量捕获,溢出代码在补丁发放日已经公开,而且在当天已经有应急组织捕获到有关样本。

从目前的情况看,已经在较长的时间里没有类似机制漏洞出现。目前各应急组织、运营商、用户准备不足,因此应该警惕根据该漏洞制造的病毒在近期大规模爆发。

对于该漏洞在未来一段时间内的发展趋势,安天认为该漏洞可能造成病毒感染数量的显著上升、可能导致盗号窃密事件的显著上升、可能短时间内造成傀儡主机数量的增长并产生新的僵尸网络、可能关联造成网络探测、扫描、DDoS攻击事件的增加及垃圾邮件的传播。

由于服务器系统相关防护比较严格,受到的影响相对较小,其直接攻击可能会带动挂马事件的小幅上升,但不会有重大影响。其对挂马的关联影响可能主要表现在攻击者可能在短时间内获取更多的探测节点,从而找到更多的可注入WEB节点。

在地域形式上,国内用户受影响程度要远高于欧美地区,这是因为国内用户使用的操作系统版本受该漏洞影响比率要远高于欧美户。而且受到近期Windows黑屏事件影响,部分用户可能会关闭补丁升级机制。另外,中国大量使用的一些盗版定制系统,破坏了windows系统的一些内建安全机制。这些情况都会导致国内的潜在疫情要远高于国外。

第二部分:MS08-067漏洞的终端用户解决方案

这是一个针对139、445端口的RPC服务进行攻击的漏洞,可以直接获取系统控制权。根据微软的消息,该攻击无法穿透DEP机制的保护,对正版用户,该漏洞对XP SP2以上版本(含SP2)和Server 2003 SP1(含SP1)系统无效,因此主要受到威胁的用户应该是Windows 2000和Windows XP SP2以前版本用户。但由于一些盗版传播中,被人为降低了安全级别或者修改过安全机制,因此除了上述版本的用户也有可能受到攻击。

据安天介绍,一些常规的解决思路是,当有重大远程漏洞发生时,对于不需要实时连接的系统,可以考虑先断网检测安全配置,然后采用调整防火墙和安全策略的方式保证联网打补丁时段的安全,然后再进行补丁升级。

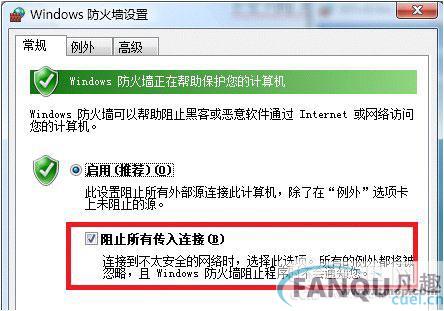

一、桌面与工作站用户的安全配置方案

桌面系统主要以浏览、下载、游戏、工作等与用户直接操作交互为主要应用方式,其多数网络操作为用户主动对外发起连接,而不是凭借本地监听端口为外部用户提供服务。桌面系统如果不提供共享打印,不需要在局域网游戏(如CS、FIFA等)中作为主机使用,可以通过设置为禁止发布发起连接模式,来阻断所有向本主机发起的连接。进行有关设置不会影响到操作者的浏览、聊天、下载、在线视频、常见网游等操作。

进行这样的设置不仅可以阻断MS08-067攻击,而且可以阻断所有相同针对主机固定端口的攻击,缺点是如果主机提供打印共享、网络共享目录等服务则会失效,在CS、FIFA等游戏中无法作为host主机使用,还可能与蓝波宽带拨号程序冲突。

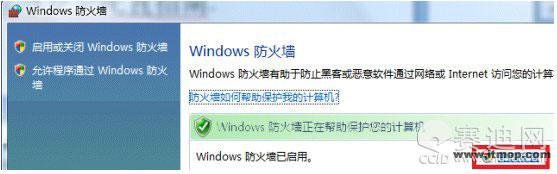

1、Windows自带防火墙的相关配置

步骤1:在控制面板中找到防火墙。

步骤2:选择更改设置,此时Vista系统的安全机制可能需要灰屏确认,请选择是。

步骤3:启动防火墙并选择阻止所有传入连接。

2、其它防火墙的安全设置

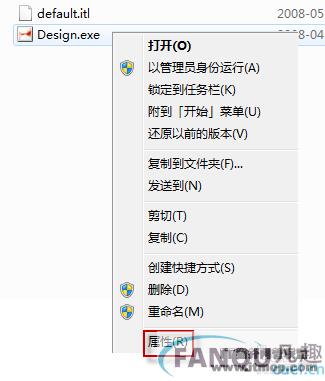

如果Windows系统的防火墙不支持本项设置,可通过其他防火墙实现,以安天盾防火墙免费工具为例。

步骤1:通过单击Windows开始菜单中安天安全中心项目,或者单击托盘中的安天安全中心图标,启动有关配置。

步骤2:在安天安全中心界面上点击设置。

步骤3:将策略选择为系统初装。

二、不需要开放RPC服务的服务器安全配置方案

网络服务器用户以固定端口对外进行服务,因此不能采用阻断所有传入连接的方式进行配置,否则会失效。而从WindowNT Server到Server 2008,不需要开放RPC服务器的用户可以不依赖任何安全工具,仅凭借Windows Server自身安全机制既可实现屏蔽,如果仅是直接关闭RPC服务,会给本机管理带来一些麻烦。

步骤1:点击右键,选择网络连接属性。

相关资讯

更多-

沙城霸业H5最新版

中文|11.4M

-

汉仪新蒂赵孟頫体ttf

中文|7.3M

-

夺冠体育俱乐部

中文|44.4M

-

GoMaster棋妙围棋

中文|191M

-

初变穿搭商城

中文|47.9M

-

ColorPix(屏幕取色器)

中文|315KB

-

谷歌浏览器postman插件

中文|6.3M

-

战舰猎手手游

中文|551.9M

-

汉仪新蒂赵孟頫体ttf

中文|7.3M

-

中信银行动卡空间最新版本

中文|84.2M

-

飞豆电脑微信多开助手

中文|1.9M

-

汉仪新蒂赵孟頫体ttf

中文|7.3M

-

汉仪新蒂赵孟頫体ttf

中文|7.3M