部署基于Windows2008防火墙策略提升域安全

-

2024-07-16 05:06:20

2024-07-16 05:06:20 - 来源:互联网

-

在手机上看

在手机上看

扫一扫立即进入手机端

基于Windows Server 2008的DC,无论在功能上还是安全性上都是有了非常大的提升。同时,我们也知道Windows Server 2008的防火墙也是异常强大。毫无疑问,在Windows Server 2008的DC上部署防火墙策略无疑会极大地提升整个域的安全性。下面笔者搭建环境,结合实例进行防火墙策略部署的一个演示。

1、在DC上部署防火墙策略

(1).配置防火墙策略

点击“开始“在搜索栏中输入“gpmc.msc“打开GPMC的组策略管理工具。依次展开DC域定位到本域的“默认域策略“位置,双击选中该项然后依次点击“Action“→“Edit“进入域策略的编辑窗口。依次点击“Computer Configuration“→“Windows Settings“→“Security Settings“→“Windows Firewall with Advanced Security“,双击打开“Windows Firewall Properties“可以在右侧看到防火墙策略的预览,从中可以了解“Domain Profile“、“Private Profile“、“Public Profile“的配置状态。(图1)

点击“Windows Firewall Properties“打开防火墙属性窗口,默认情况下防火墙并没有配置,所有的各项需要我们根据需要进行设置。因为我们是进行域防火墙的配置,所以定位到“Domain Profile“标签页下。比如我们要配置防火墙使得其阻止所有对内的连接以防网络攻击,而允许所有对外的连接,可以进行这样的配置:开启防火墙设置其状态“Firewall State“为“On (recommended)“,设置“Inbound connections“为“Block (default)“,设置“Outbound connections“为“Allow (default)“。(图2)

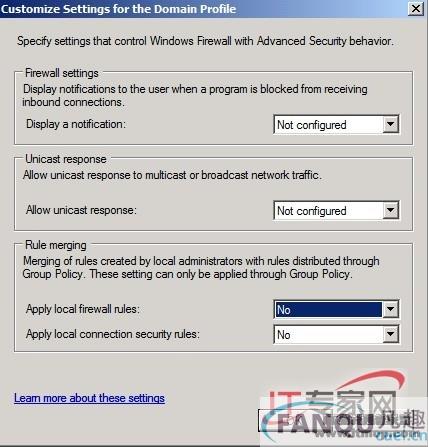

点击“Customize Settings for the Domain Profile“右侧的“Customize“我们进行防火墙策略的自定义设置。在设置对话框中,我们将“Apply local firewall rules“和“Apply local connections security rules“都设置为“No“,以禁止本地防火墙规则的合并实现统一的域防火墙策略,最后单击“OK“退出自定义设置。(图3)

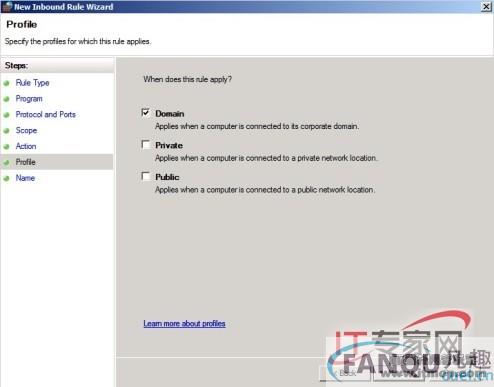

返回到GPMC组策略编辑器主窗口,可以看到在“Windows Firewall with Advanced Security“项下有三个子项。我们还需要对“Inbound Rules“规则进行详细的部署,点击该规则,默认情况下是没有“Inbound Rules“规则的。执行“Active“→“New Rule“弹出新规则创建向导,规则类型“Rule Type“我们选择“Custom“,针对的程序“Program“

选择“All programs“,协议和端口“Protocol and Ports“选择“Any“,范围“Scope“选择“Any“,该规则对所有的Inbound连接做一个允许设置“Action“为“Allow the connection“,策略是应用于域“Profile“只勾选“Domain“,最后为规则起一个名称“Allow all traffic“并加入描述语句“ctocio test“。上述设置完成后单击“Finnish“就完成了“Inbound Rules“的创建。(图4)

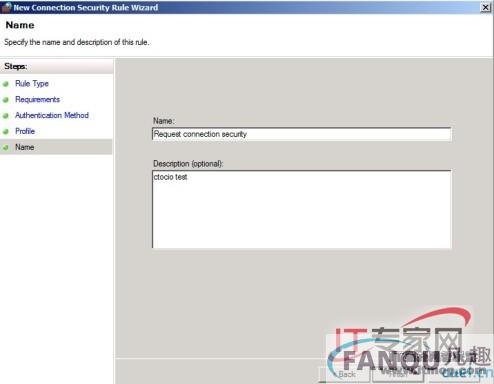

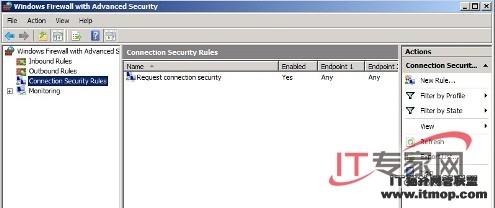

下面我们还需要创建“Connection Security Rules“即连接安全规则,用于针对连接中的防火墙安全检测和隔离,同样返回到GPMC组策略编辑器主窗口,选中“Connection Security Rules“执行“Active“→“New Rule“弹出创建向导。设置规则类型“Rule Type“为“Isolation“(隔离),设置“Requirements“为“Request authentication for inbound and outbound connections“对inbound和outbound的所有连接进行一个验证,验证方法为默认设置“Authentication Method“为“Default“,同样是基于域的设置“Profile“为“Domain only“,最后为该规则起一个名称例如“Request connection security“并输入描述语句“ctocio test“即可。(图5)

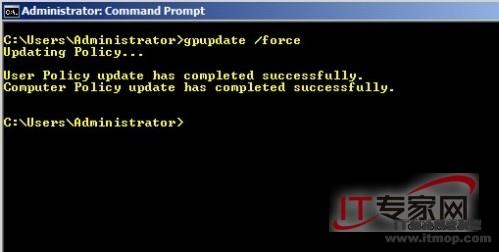

通过上面的操作,我们在DC中就部署好了一条用来限制内部连接的防火墙策略。下面可关闭GPMC的组策略管理工具,对组策略进行刷新。打开命令提示符,输入命令“gpupdate /force“,稍等片刻组策略更新完毕。(图6)

2、效果演示

为了验证上面DC上防火墙策略部署的效果,我们登录一台域成员计算机。为了使DC中部署防火墙策略在域内马上生效,我们同样首先在计算机上命令提示符运行命令“gpupdate /force“刷新组策略。刷新完毕后我们看看该策略是否已经更新,点击“开始“在搜索栏中输入wf.msc打开客户端的Windows高级防火墙工具,可以看到域内的这台客户端已经把防火墙刷新过来了。(图7)

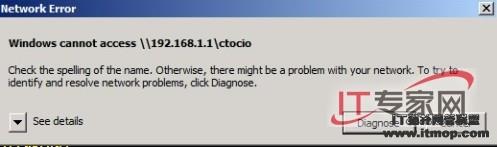

下面我们做个检测,看看规则的应用效果。思路是这样的:在DC上共享一个文件夹(例如C:\ctocio)在部署防火墙之前DC上的该文件夹是可以被客户端访问的。我们所要做的是在部署完防火墙策略后,在客户端上访问该共享文件夹,如果访问失败说明我们的防火墙策略部署成功了。我们在客户端执行“开始“→“运行“,然后输入“\\192.168.1.1\ctocio“回车后如图所示提示:访问失败,不能找到该共享文件夹。(图8)

除此之外,防火墙还能监控到域内主机之间的访问记录。在Windows高级防火墙窗口才左侧依次展开 “Monitoring“→“Security Associations“,然后点击下面的“Quick