磁碟机病毒分析

-

2024-05-12 05:06:32

2024-05-12 05:06:32 - 来源:互联网

-

在手机上看

在手机上看

扫一扫立即进入手机端

病毒简介:

这是一个下载者病毒,会关闭一些安全工具和杀毒软件并阻止其运行运行,并会不断检测窗口来关闭一些杀毒软件及安全辅助工具,破坏安全模式,删除一些杀毒软件和实时监控的服务,远程注入到其它进程来启动被结束进程的病毒,反复写注册表来破坏系统安全模式,病毒会在每个分区下释放 AUTORUN.INF 来达到自运行。

病毒功能:

一、病毒通过修改系统默认加载的DLL 列表项来实现DLL 注入,并在注入后设置全局钩子.通过远程进程注入,并检测是否有相应安全软件和管理工具。通过枚举进程名,通过搜索以下关键字来关闭进程:

|

|

找到带有关键字的窗口后,就往目标窗口发送大量的垃圾消息,是其无法处理而进入假死的状态,当目标窗口接受到退出、销毁和WM_ENDSESSION消息就会异常退出。 通过查找窗口文字和和获得窗口线程进程ID等函数(GetWindowThreadProcessID)监控指定文字的窗口,之后会发送消息关闭窗口或者通过Terminate process函数结束进程,病毒关闭杀毒软件的方法没有什么创新,但关键字变的更短,使一些名字相近的进程或窗口也被关闭。

病毒运行后,生成如下文件

C:\WINDOWS\system32\Com\LSASS.EXE

C:\WINDOWS\system32\Com\netcfg.000

C:\WINDOWS\system32\Com\netcfg.dll

C:\WINDOWS\system32\Com\SMSS.EXE

C:\WINDOWS\system32\894729.log

C:\WINDOWS\system32\dnsq.dll

C:\WINDOWS\system32\ntfsus.exe

C:\Documents and Settings\All Users\「开始」菜单\程序\启动\~.exe

或者在C:\Documents and Settings\用户名\「开始」菜单\程序\启动下面

netcfg.dll负责注入IE并连接网络下载木马

并注册为浏览器加载项

[IfObj Control]

{D9901239-34A2-448D-A000-3705544ECE9D}

dnsq.dll会插入一些进程,并监控C:\WINDOWS\system32\Com\LSASS.EXE,如果该进程被结束,则立即恢复。

而且会监控~.exe,如果该文件被删除,立即重写。

894729.log即pagefile.pif文件

之中还会在C盘生成一个驱动,该驱动应该是用于提升权限所用

以独占方式禁止读取各盘下面的根目录下面的pagefile.pif,autorun.inf,C:\boot.ini,C:\Windows\system32\drivers\hosts

C:\boot.ini不能写则Xdelbox等软件被废掉。

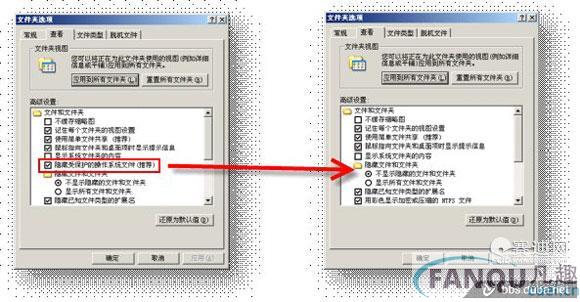

二、修改注册表破坏文件夹选项的隐藏属性修改,使隐藏的文件无法被显示。

HKU\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\ShowSuperHidden改为0x00000000

三、删除注册表里关于安全模式设置的值,使安全模式被破坏。

删除如下键

HKLM\SYSTEM\ControlSet001\Control\SafeBoot\Minimal\{4D36E967-E325-11CE-BFC1-08002BE10318}

HKLM\SYSTEM\ControlSet001\Control\SafeBoot\Network\{4D36E967-E325-11CE-BFC1-08002BE10318}

HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\{4D36E967-E325-11CE-BFC1-08002BE10318}

HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\{4D36E967-E325-11CE-BFC1-08002BE10318}

病毒会反复改写注册表,在病毒被彻底清除之前,使清理专家和AV 终结者专杀等修复安全模式的工具失效。

四、在C: 盘目录下释放一个 NetApi00.sys 的驱动文件,通过该驱动隐藏和保护自身。

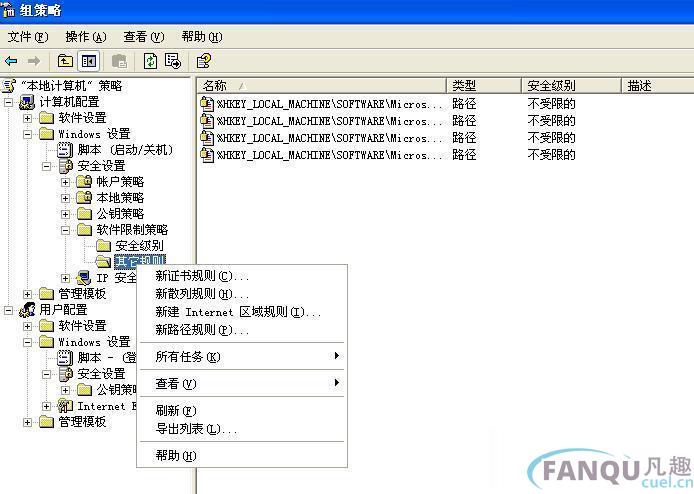

五、令软件限制策略失效

删除注册表 HKLM\SOFTWARE\Policies\Microsoft\Windows\Safer 键及其子键,使用户设定组策略中的软件限制策略的设置失效。显然该病毒作者是根据部分技术型网友的清除方法作了改进,因为此前有网友建议配置软件限制策略 令磁碟机病毒无法运行。

六、不断删除注册表的关键键值,来破坏安全模式和杀毒软件和主动防御的服务,使很多主动防御软件和实时监控无法再被开启。

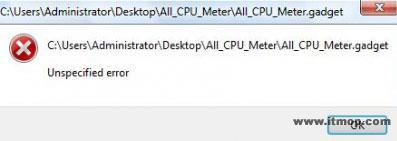

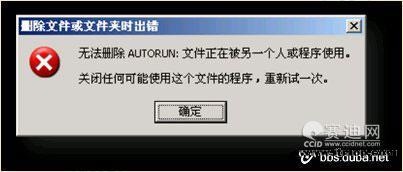

七、病毒在每个硬盘分区和可移动磁盘的根目录下释放autorun.inf和pagefile.pif两个文件,来达到自运行的目的。并以独占方式打开这两个文件,使其无法被直接删除、访问和拷贝。

八、病毒为了不让一些安全工具自启动,把注册表的整个RUN项及其子键全部删除,并且删除全部的映象劫持项(意图不明,大概是为了防止一些利用映象劫持的病毒免疫)。

九、病毒释放以下文件:

|

|

然后运行SMSS.EXE 和 LSASS.EXE,进程中会出现多个smss.exe和LSASS.EXE,和系统正常进程同步,以迷惑管理员查看进程。

十、 病毒通过重启重命名方式加载,位于注册表HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\ BackupRestore\KeysNotToRestore下的Pending Rename Operations字串。

病毒通过修改注册表的来把C:\ 下的0357589.log 文件(0357589是一些不固定的数字 ) 改名到“启动“文件夹下的~.exe.664406.exe (664406 也不固定)。

重启重命名的执行优先级比传统的自启动(一般指HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\ CurrentVersion\Run)要高,启动完成后又将自己删除或改名回去。这种方式自启动极为隐蔽,现有的安全工具都无法检测的出来。AV终结者专杀无法彻底清除这个磁碟机变种,正是因为这个原因!

十一、 病毒会自动下载最新版本和其它的一些病毒木马到本地运行

十二、 病毒会感染除SYSTEM32 目录外其它目录下的所有可执行文件。

并且会感染压缩包内的文件,若机器安装了winrar会调用其中rar.exe释放到临时文件夹,感染压缩包内文件再打包。

这个病毒太有创意了,这个东西可是被很多人忽视的。原来安全的WinRAR压缩包,病毒解压感染过再打包。

感染途径:

1. 可移动磁盘的自运行

2. 其它下载者病毒或受感染带毒文件

3. 恶意网站下载

4. 内网ARP攻击

手动清除:

首先把HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Session Manager下的PendingFileRenameOperations 值删除掉,让它的重启重命名失效!(怀疑这一招病毒会很快令其失效,就和前面一样,隔段时间重复检查和删除这个键值。)

然后再把机子断电,或异常重启(总之不能正常关机!)。

啥,你不清楚怎么搞?直接拔电源线就是了。因为该病毒新变种在关机的时候往启动项写病毒,开机的时候自杀,导致一般杀毒软件查不到,但非法关机可以使它关机的时候生不成病毒。

重启后,先别打开盘符,(用好资源管理器,别习惯双击打开盘符)在 CMD 命令行下将各个分区下的 autorun.inf 和 pagefile.pif 文件删除。然后使用专杀或杀毒软件全盘扫描病毒,因为该病毒可以感染除syste

相关资讯

更多-

三维折叠游戏官方版本

中文|22.1M

-

中化农业mapper助手

中文|48.8M

-

XRENDER2022渲云客户端

中文|55.1M

-

火影VS拳皇

中文|57.23MB

-

qq绯雨骑士团轻游戏

中文|3.5M

-

Botslab APP

中文|225.4M

-

360加固助手for Linux

中文|130.6M

-

携程企业商旅平台app

中文|107.2M

-

思源黑体 TWHK Bold粗体

中文|30M

-

抖音短视频2022最新版

中文|167.9M

-

火影VS拳皇

中文|57.23MB

-

火影VS拳皇

中文|57.23MB

-

火影VS拳皇

中文|57.23MB