手机游戏排行榜

病毒防火墙、网络防火墙是保卫系统安全的重要措施,不过仅靠这两个防火墙并不能构筑坚固的系统安全“城墙“,你还需要另外一款实时安全防护软件——SystemSafetyMonitor(简称SSM),它可以对程序进程、注册表、系统服务等可能产生安全

在《江南百景图》游戏当中,荷包是探险获取资源的其中一个,玩家可以使用获取到的荷包兑换一些其他的道具,不过需要的数量比较多,所以玩家需要多获取一些荷包。

火绒安全软件怎么拦截广告?现在除了360卫士和腾讯电脑管家,国人使用最多的安全防护软件估计就是火绒了,而且还不在少数,毕竟火绒公认的是比较干净,安装不会给你捆绑一大堆的软件。了解火绒软件的使用,可以让你在平时上网过程中更加的顺心,这个教程就是教大家

道高一尺,魔高一丈,这反映了电脑病毒制造者与反病毒软件生产商之间的较量,而最终却往往是用户遭殃. 德国AV测试实验室反病毒公司说,去年出现约550万个通过互联网传播的恶意程序,反病毒公司每天需分析1.5万至2万个新品种.这家公司说,这使公司的日均工作

一些机构想隐藏DNS名,不让外界知道。许多专家认为隐藏DNS名没有什么价值,但是,如果站点或企业的政策强制要求隐藏域名,它也不失为一种已知可行的办法。你可能必须隐藏域名的另一条理由是你的内部网络上是否有非标准的寻址方案。不要自欺欺人的认为,如果隐藏

洛克王国魔法徽章怎么获得?法徽章是踏云猴进化的一个必备材料,小编建议刷玄玉岛野生宠物,但是获得的几率不是很高。先去九龙长廊然后刷兔尾绒,刷几十次就可以得到这个徽章了。在洛克王国中历史悠久,地质资源上都很丰富,气候温和。在王国中有许多古老的传说,还

网站如何保障网络安全,那么这里向你介绍了如何保障网络安全的问题由来以及具体的措施,那么如何保障网络安全呢?还是要在细节上入手,一步一步强化,下面我们来看看如何保障网络安全的一些细节。 一、如何保障网络安全的安全隐患分析:&

流氓软件因为存在着巨大的利益关系,大多数都比较低调,会极力地隐藏自己,因此相对而言,杀毒软件及时杀除流氓软件的可能性就大大降低了,这就要求用户要有一定的流氓软件的防护能力,才能使上网更加安全。 预防 防范流氓软件第一步,就是要有安全的上

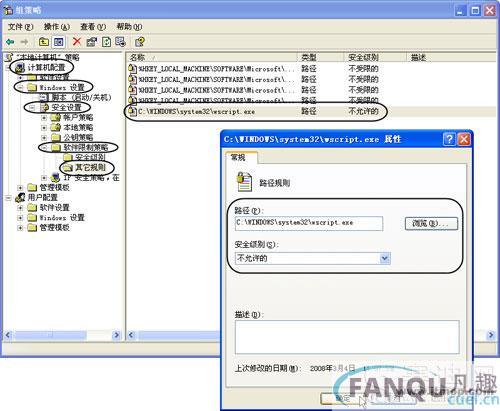

由于VBS病毒具有容易嵌入到网页等特点,因此越来越多的黑客采用这种方式传播木马病毒。中了VBS病毒会让你在Windows下看到“.VBS“文件,系统进程中一直有wscript.exe进程存在,还有机器变慢等与其他病毒相同的现象。如果你遇到了这个情况,可以用下面的

原神妮露什么时候出?原神妮露强度如何?原神中的妮露作为一个看似背景简单能歌会舞的少女,在即将到来的3.1版本中上线up池,那么下面就带大家去了解一下妮露吧!原神妮露的基本介绍妮露,五星水系单手剑,针对“绽放”反应进行增幅的速切输出角色。天赋,

原神岩中幽谷入口很多玩家都不清楚,通过跟随图文即可快速找到,完成岩中幽谷的任务,解锁新的成就和奖励,还有各种有趣的内容等待玩家们探索,赶快跟随攻略进入吧。岩中幽谷怎么开?1.在这有一个石碑和一块石头(解锁已消失)2.在圆盘上放一个岩造物(

火炬之光2如何联机玩?在火炬之光2游戏中来了很多免费领取的活动,但是有一些玩家领取之后就不会联机,那么火炬之光2怎么联机呢?下面就由小编一起来看看详细的联机教程吧。联机教程:1.安装游戏2.启动游戏,右上角点击那个代表设置选项的小扳手

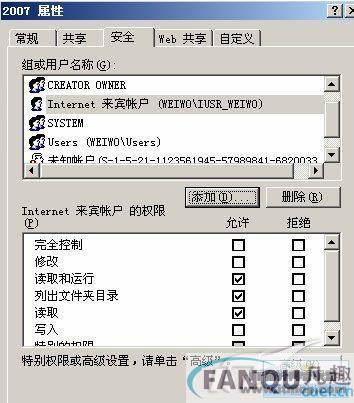

不少Web服务器都是架设在Windows 2003服务器系统环境中的,但是在默认状态下该服务器系统存在不少安全漏洞,许多黑客或者非法攻击者往往会充分利用这些漏洞,来攻击架设在该系统中的Web网站。为了提高Web服务器的运行安全性,我们有必要及时采取

近日,国外网站评选出影响信息安全的十大事件,涵盖从加密、入侵检测到安全团队组织等。本文将从20世纪70年代开始,分别介绍这十大里程碑式事件。一、公共密钥加密Whifield Diffie在1975年创造了公钥“一词来描述他作为“巡游密码专家“所采用的一种加

我的世界作为一款热门的像素模拟沙盒游戏,受到了很多玩家的喜欢,相信很多的玩家都想出生在一个非常富有的地点,这篇攻略就将为你带来详细的豪华城市种子代码,玩家可以使用这些种子帮助自己出生在豪华地点,以便更好的收集高级物资。

手机游戏排行榜